潮人地東莞seo博客小編下面跟大家分享關于seo推廣技巧之:【轉載】DDoS新領域隱藏在游戲里的反射源等問題,希望seo專員在做seo優化的過程中有所幫助,內容僅供參考。

今天潮人地東莞seo博客轉載一篇來自百度安全指數官方2018年12月5日發布的標題為《【轉載】DDoS新領域隱藏在游戲里的反射源》的關于網絡安全方面的內容,感興趣的朋友可以關注一下,正文部分如下:

1、概述

傳統的DDoS 反射攻擊通常會利用有缺陷的公網服務器實施反射放大攻擊,反射源數量的多少決定了反射流量的大小。然而隨著公共服務的維護方式越來越標準,安全性也越來越高,可被利用的公共服務器也越來越少。2018年初爆發Memcache反射攻擊后,由百度安全智云盾平臺監測到的數據表明,上半年發生的Memcache反射攻擊事件中,反射源數量超過1000的攻擊次數高達139次;而到了下半年,反射源數量多的攻擊次數明顯減少,截止到11月底,類似的攻擊次數只有24次。很明顯可被利用的Memcache服務器越來越少了。

seo博客相關推薦閱讀:seo優化推廣:揭陽seo網絡優化技術(揭陽seo網站排名)

但是,從事黑產的DDoS攻擊者從來沒有停止對流量放大攻擊新方式的尋找和嘗試。

百度安全智云盾團隊在2018年11月底捕獲到一次利用游戲客戶端運行時開放的UDP服務做反射實施的攻擊。智云盾系統在2秒內識別到攻擊,實時對攻擊流量做了隔離和清洗,保障用戶免遭DDoS的傷害。

2、攻擊研究

智云盾系統檢測到攻擊時,自動對攻擊流量進行采樣,安全分析專家對采樣包及時進行了深層次的分析。

本次事件智云盾平臺采集到6個采樣包文件,涉及到反射源IP 872個。

2.1 攻擊包分析

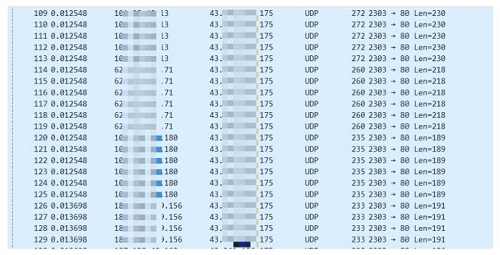

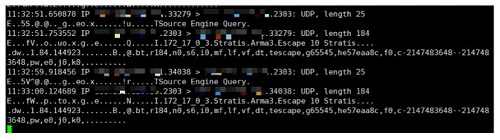

通過對智云盾的攻擊包分析發現,反射的來源端口是UDP 2303,我們嘗試掃描反射源IP的2303端口,但是無一響應,由此推測該端口不是互聯網的公共服務,下圖是反射端口圖:

圖1 采樣包內攻擊來源端口

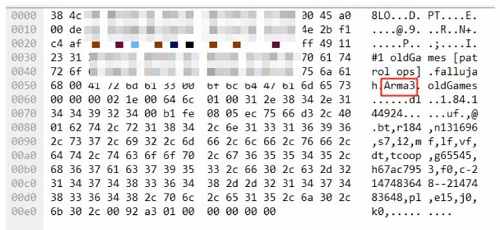

數據包中的payload多次重復Arma3的字符串,通過百度搜索,這是一款中文名叫“武裝突襲”的游戲。

圖2 采樣包內攻擊載荷

為了進一步分析,我們下載了Aram3并且對游戲的通信進行抓包,進入游戲之后我們在游戲內部搜尋互聯網上可加入的游戲房間,與此同時觀察抓網店推廣seo包信息我們發現了有類似圖1和圖2攻擊數據包的請求,如下圖:

圖3 游戲內采樣包來源端口

圖3顯示為2303端口返回的UDP數據包,從數據包攜帶的payload相比較,與圖2特征一致,下圖為數據包截圖:

圖4 游戲內攻擊載荷

從圖2與圖4的對比中可以確認,這是一次利用了Arma3游戲客戶端作為反射源的DDoS攻擊。

2.2 放大倍數

按照我們前期對反射放大攻擊倍數的研究,采用科學的統計放大倍數時,請求響應的包頭甚至是網絡幀間隙都要考慮在內。詳細的方案可以參閱《Memcached DRDoS攻擊趨勢》一文,詳見鏈接:https://bsi.baidu.com/article/detail/110

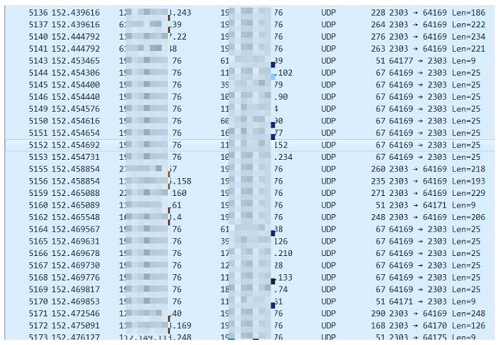

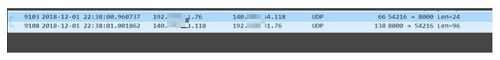

由于2303端口服務為游戲自定義服務,通過對此游戲的攻擊復現發現,請求包數據長25字節,響應包數據長184字節,下圖是復現截圖:

圖5

所以計算得到放大倍數為(184+66)/(25+66) = 2.7倍。

2.3 反射源采集

由于該端口是在游戲客戶端運行時才打開,且只響應特定的請求字符串,因此傳統的DDoS反射源的掃描手段在此處并不適用。攻擊者可以登錄游戲查看玩家房間列表并抓包時可獲取大量的反射源IP。

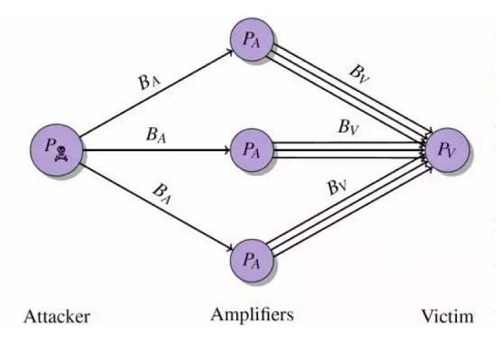

2.4 攻擊原理

反射類型的DDoS攻擊并不會直接攻擊受害者IP,而是以受害者的IP構造UDP數據包,偽造UDP數據包,對反射源發送偽造的數據包,反射源向受害者IP響應的流量遠超過攻擊者偽造UDP流量的數據,DDoS黑客組織依靠此方式對受害者實施DDoS攻擊,反射類型DDoS攻擊如下圖6所示:

圖6 反射攻擊示意圖

圖6中黑客給放大器發送偽造的UDP數據包,經過智云盾團隊對DDoS事件攻擊的復現發現黑客偽造UDP數據包的載荷長度為25個字節的固定字符串,對應的游戲服務器會返回與攻擊事件采樣包相似的攻擊載荷。

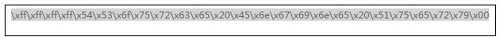

UDP發送的固定25字節字符串如下:

發送該固定字符串UDP請求之后,服務端返回數據包長度180-260不等。

通過檢索UDP發送的固定25個字節的載荷我們發現該查詢請求是steam平臺提供的A2S_INFO服務查詢規范。

3、A2S_INFO協議

A2S_INFO是steam給游戲廠商提供了一合肥頁面seo推廣系列服務查詢規范之一,主要是對聯機游戲中玩家公網服務器的信息定義。

steam平臺目前是全球最大的綜合性數字發行平臺之一,玩家可以在里面購買,分享,討論,下載游戲和軟件。

參考steam百度百科鏈接:

https://baike.baidu.com/item/steam/10092959?fr=aladdin

3.1 A2S_INFO規范缺陷

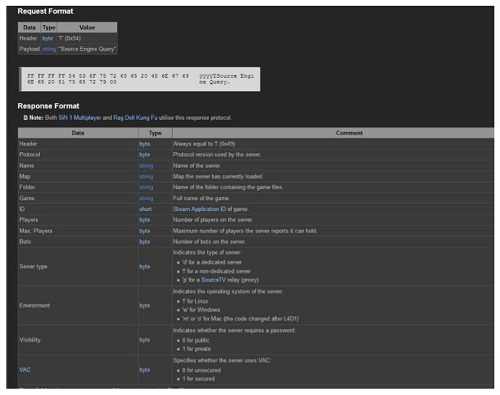

steam平臺為了使各個玩家之間聯機對戰,采用了p2p通信技術實現客戶端之間的通信,玩家在新建了房間之后,游戲將玩家的主機地址轉換成公網地址,端口號不變。Steam提供A2S_INFO規范,允許其他地區的玩家采用UDP/IP協議按照A2S_INFO規范查詢房間信息。具體的A2S_INFO標準如下圖7所示:

圖7

Steam wiki鏈接:https://developer.valvesoftware.com/wiki/Server_queries

圖7中,玩家通過符合規范的請求,從服務器獲取到玩家服務器名稱,游戲文件夾名稱等信息。可見A2S_INFO標準包發送請求數據是25個字節,但是返回的數據字段較多,根據不同的服務器返回內容不同,總之是遠超請求數據的長度。

黑客正是利用了A2S_INFO的這一特點利用做DRDoS的攻擊載荷。

反射源隨著玩家參與游戲數量的變化而變化,反射放大比例一般維持在2.7左右,也不排除steam平臺上有其他游戲更大的反射比例存在。

此種反射攻擊成因可以分為兩部分。

1、玩家之間采用p2p通信方式,聯機類游戲服務很看重網絡傳輸效率,所以會使用大量udp的服務,將玩家客戶端地址映射在公網,導致被攻擊者利用。

2、A2S_INFO查詢協議本身規范存在漏洞,發送數據字段過少,返回字段較多,導致可以被利用為反射協議。

3.2 A2S_INFO應用范圍

A2S_INFO作為聯機游戲的服務查詢規范,應用范圍十分之廣,目前平臺上比較流行的Dota2、反恐精英系列、求生之路系列、Aram系列等聯機游戲的玩家都可能會被黑客用作反射源進行攻擊。

4、其他游戲平臺延伸對比

由于本次攻擊利用了游戲平臺對聯機游戲為了保持網絡傳輸效率選擇UDP實現內網通信,采用P2P通信,我們對多家類似平臺做了調研,發現在玩家聯機時會出現部分UDP請求存在放大現象。

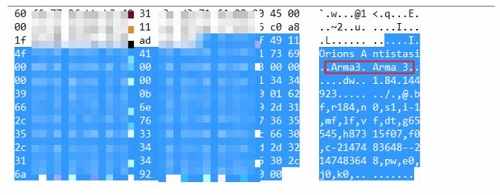

圖8是針對某游戲平臺抓包,截取到可被利用放大的UDP服務圖:

圖8 存在放大現象的UDP請求

與傳統的DDOS反射服務尋找反射源在公網掃描有缺陷的公共服務,本次攻擊選用了steam平臺上UDP的服務端口,反射源根據游戲在線玩家的數量而變化。

DDoS攻擊團隊在尋找反射方式上,已經從傳統的公共服務往訂制化的服務上探索,而游戲平臺玩家聯機的特點將會成為被利用打DDoS的重災區。

5、DDoS反射攻擊趨勢

此次攻擊是steam平臺的A2S_INFO規范存在合肥seo整站優化網站推廣被利用的漏洞,并且可以將steam平臺上所有聯機游戲的玩家客戶端作為反射源,攻擊倍數雖然不高但是反射來源數量眾多。與傳統的DDoS反射相比,此類型攻擊涉及反射源數量眾多,并且不依賴某一種公共服務,不依賴某一特定端口,攻擊靈活性很高。

A2S_INFO DDoS反射攻擊以一種全新的攻擊思路來尋找反射源,以往的黑客組織追求反射協議的反射比例越大越好,本次攻擊的特點反射源分布極廣。A2S_INFO的服務查詢依靠了p2p通信技術的實現,p2p的技術特點決定了一旦客戶端有可被利用的UDP服務,每一臺使用該UDP服務的主機都將成為反射源。

百度安全智云盾團隊預測,在接下來一段時間內,還將會出現更多利用A2S_INFO規范或者其他類似的UDP服務發起攻擊。

6、防范建議

1)對互聯網服務

a)禁用UDP,不能禁用時,確保請求與響應不要有倍數關系

b)啟用授權驗證

2)對企業用戶

a)如果沒有UDP相關業務,可以在上層或者本機防火墻過濾掉UDP包。

b)可以尋求運營商提供UDP黑洞的IP網段做對外網站服務

c)可以選擇接入DDoS云防安全服務

原文鏈接地址:https://bsi.baidu.com/article/detail/113

以上是潮人地東莞seo博客跟大家分享關于seo推廣技巧之:【轉載】DDoS新領域隱藏在游戲里的反射源等問題,希望能對大家有所幫助,若有不足之處,請諒解,我們大家可以一起討論關于網站seo優化排名的技巧,一起學習,以上內容僅供參考。