潮人地東莞seo博客小編下面跟大家分享關(guān)于seo優(yōu)化方法之:提升網(wǎng)站安全的HTTPS協(xié)議安全部署策略解析等問題,希望seo專員在做seo優(yōu)化的過程中有所幫助,內(nèi)容僅供參考。

很多的金融網(wǎng)站、購物網(wǎng)站等需要提升網(wǎng)站安全性也或者可以給用戶帶來安全感提示的網(wǎng)站,都進行了HTTPS協(xié)議的安全部署策略。今天潮人地東莞seo博客轉(zhuǎn)載一篇來自百度安全指數(shù)發(fā)布的一篇《HTTPS最佳安全部署實踐》,主題是根據(jù)網(wǎng)站安全優(yōu)化方面提出的HTTPS協(xié)議的部署問題,正文部分如下:

一、全網(wǎng)HTTPS使用和安全概況

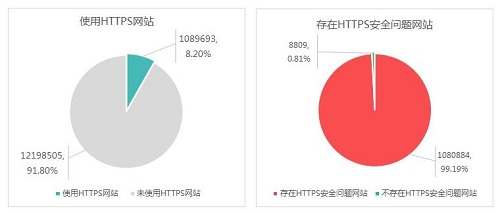

百度在2015年3月將搜索服務(wù)全站HTTPS化以來,HTTPS正被越來越多的網(wǎng)站和企業(yè)使用。但是我們發(fā)現(xiàn),進行正確的HTTPS配置和安全部署情況并不樂觀,安全指數(shù)分析了全網(wǎng)13288198個網(wǎng)站,其中有1089693個網(wǎng)站使用了HTTPS,占比8.2%。使用HTTPS的網(wǎng)站中有1080884個網(wǎng)站存在配置或安全問題,占比99.19%。(2017年3月1日數(shù)據(jù))

seo博客相關(guān)推薦閱讀:seo優(yōu)化博客:seo技巧課程需要花多少錢

中國互聯(lián)網(wǎng)網(wǎng)站HTTPS使用和安全情況:

我們希望:通過使用HTTPS帶來的安全改善、HTTPS證書有效性、HTTPS安全部署、HTTPS漏洞等多個角度,推進中國互聯(lián)網(wǎng)網(wǎng)站提升HTTPS安全,避免被瀏覽器HTTPS危險、不安全提示和訪問攔截。

二、使用HTTPS帶來的安全改善

1. 更好地保護用戶的隱私。

在HTTP時代,用戶所有瀏覽數(shù)據(jù)都是明文和服務(wù)器之間交互的,可能會被竊取和修改。比如在公共場合連接的 WIFI 熱點。使用HTTPS以后,因為對于傳輸過程和數(shù)據(jù)都進行了加密,避免了中間節(jié)點的監(jiān)聽,密碼和隱私泄露風險得到很大程度的降低。

2. 避免用戶訪問到偽造的服務(wù)器。

用戶訪問網(wǎng)站被指向偽造的頁面上,之后會發(fā)生多少不可想象的事情?HTTPS認證用戶和網(wǎng)站真實性機制,可避免劫持偽造。

3. HTTPS 還可以防止流量劫持

用戶在訪問網(wǎng)站時,可以不被流量劫持插入的廣告打擾了。

流量劫持實例(左圖是劫持頁面,右圖為正常頁面):

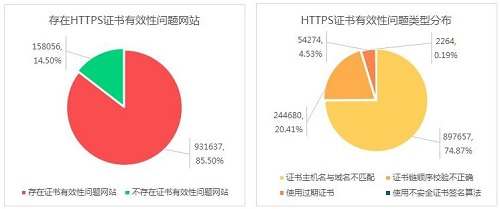

三、HTTPS證書有效性

證書是為了確認服務(wù)端身份,但網(wǎng)絡(luò)上充滿了無效的證書,瀏覽器對使用無效證書的訪問,給出危險、不安全警告,將是否選擇繼續(xù)訪問由用戶選擇,而大多數(shù)用戶是無法區(qū)分這是配置還是真的存在安全問題。

證書無效的主要原因有:

1. 證書主機名與域名不匹配

瀏覽器攔截實例:

2. 使用過期的證書

瀏覽器攔截實例:

3. 使用不安全的證書簽名算法

2009年SHA1算法被完全破解,Chrome等瀏覽器在對2016年內(nèi)到期的SHA1證書提示安全警告,對2017年后到期的SHA1證書則提示錯誤,建議將SHA256作為證書簽名算法。

瀏覽器攔截實例:

4. 證書鏈順序校驗不正確

從根證書到葉子證書,當前證書的主題使用者與上一個證書的頒發(fā)者不同。

瀏覽器攔截實例:

中國互聯(lián)網(wǎng)網(wǎng)站使用無效HTTPS證書情況:

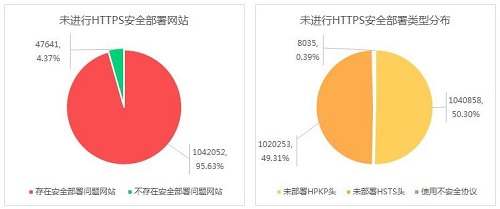

四、部署安全的HTTPS

1. 不使用不安全的SSL/TLS版本

SSL 2于1994年11月發(fā)布,有嚴重的弱點,被認為是失敗的協(xié)議。

SSL 3于1995年12月發(fā)布,存在POODLE攻擊漏洞。

TLS 1.0 于1999年1月發(fā)布,存在BEAST攻擊(TLS1.0及更早版本的可預(yù)見的初始化向量漏洞)漏洞。

上面這些協(xié)議版本存在嚴重安全問題,絕對不能使用。

2. HSTS頭部署

HTTP嚴格傳輸安全(HTTP Strict transport security,HSTS),配置瀏覽器對整個域名空間使用HTTPS來加密。在使用HSTS之后,所有與網(wǎng)站的不安全通信都是不允許的。這一目標通過自動把明文鏈接轉(zhuǎn)換成安全鏈接來實現(xiàn)。一個額外的特性是不允許用戶繞過證書警告(證書警告是中間人攻擊的標志,而研究表明大多數(shù)用戶都會無視警告,所以最好永遠禁止用戶這么做)。

支持HSTS是一項能大幅提高網(wǎng)站安全性的措施。新的網(wǎng)站應(yīng)該在設(shè)計的時候就考慮到HSTS,而舊的站點則應(yīng)該盡快支持。

3. HPKP頭部署

互聯(lián)網(wǎng)的信任機制完全依賴于CA(證書頒發(fā)機構(gòu))廠商頒發(fā)的證書,而任意一個CA廠商都可以簽發(fā)任意一個域名的證書,導(dǎo)致攻擊者可以從CA廠商開始入手。因此需要使用白名單的方式來選擇信任的CA,公鑰扎釘public key pinning技術(shù)的出現(xiàn),可以允許你強制指定簽發(fā)證書的CA,只有指定的CA為你的域名簽發(fā)的證書才能使用。目前該技術(shù)有三種實現(xiàn)方式,DANE(基于DNSSEC)、HTTP公鑰扎釘和TACK(證書密鑰可信保證)。

中國互聯(lián)網(wǎng)網(wǎng)站HTTPS安全部署情況:

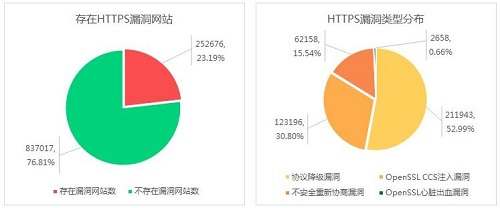

五、修復(fù)HTTPS漏洞

1. OpenSSL心臟出血漏洞

發(fā)現(xiàn)時間:2014年4月湛江seo網(wǎng)站關(guān)鍵詞優(yōu)化 漏洞等級:高危

危害:OpenSSL的代碼中沒有對讀長度進行檢查,攻擊者可以利用這個缺陷,在一個心跳請求中獲取到服務(wù)器進程中最大為64KB的數(shù)據(jù)。通過發(fā)出多個這樣的請求,攻擊這就可以無限制地獲取內(nèi)存數(shù)據(jù)。服務(wù)器的進程中必然存在敏感信息:例如會話票證的密鑰、TLS的會話密鑰以及各類密碼,攻擊者就可以得到這些信息。

2. OpenSSL CCS注入漏洞

發(fā)現(xiàn)時間:2014年6月 漏洞等級:高危

危害:該漏洞使得攻擊者可以攔截惡意中間節(jié)點加密和解密數(shù)據(jù),同時迫使使用弱密鑰的SSL客戶端暴露在惡意節(jié)點。

3. 協(xié)議降級漏洞

等級:高危

危害:攻擊者作為中間人迫使TLS握手使用一個低等級的協(xié)議或者使用低強度的密碼套件,目前瀏覽器為了兼容性都支持自愿協(xié)議降級,它們會首先使用其支持的最高TLS版本嘗試連接,如果首次連接失敗,則降低協(xié)議版本直到連接建立,這一兼容性措施使得攻擊者可以利用不安全的低版本協(xié)議漏洞進行攻擊。

4. 不安全重新協(xié)商漏洞

發(fā)現(xiàn)時吉林seo優(yōu)化網(wǎng)站報價間:2009年8月 漏洞等級:高危

危害:重新協(xié)商漏洞在天津網(wǎng)站建設(shè)seo優(yōu)化于新舊TLS連接之間沒有連續(xù)性,即使這兩個連接發(fā)生在同一個TCP連接上。也就是說,服務(wù)器并不會驗證新舊兩條TLS連接的另外一端是同一個。當重新協(xié)商發(fā)生在HTTP請求中時,上層應(yīng)用不會得到通知。攻擊者通過中間人攻擊,攻擊數(shù)據(jù)和正常訪問端數(shù)據(jù)會被服務(wù)器合并處理,從而使得攻擊成功。

中國互聯(lián)網(wǎng)網(wǎng)站HTTPS漏洞情況:

六、其他

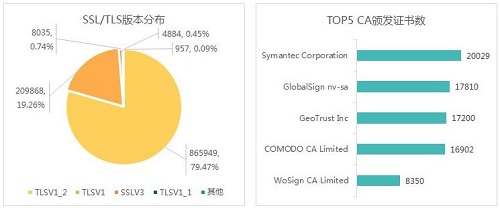

1、SSL/TLS版本和使用最多的CA廠商

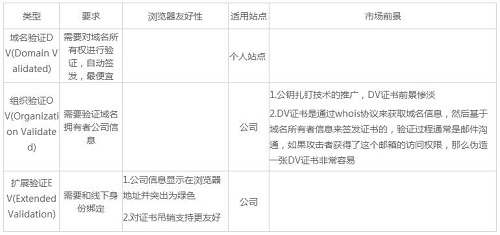

2、證書類型選購指南

以上是潮人地東莞seo博客跟大家分享關(guān)于seo優(yōu)化方法之:提升網(wǎng)站安全的HTTPS協(xié)議安全部署策略解析等問題,希望能對大家有所幫助,若有不足之處,請諒解,我們大家可以一起討論關(guān)于網(wǎng)站seo優(yōu)化排名的技巧,一起學習,以上內(nèi)容僅供參考。